Mimikyu靶场-Writeup

附源码链接:ProbiusOfficial/Mimikyu: 为新手快速入门CTF-Web开发的一款把靶场 (github.com)

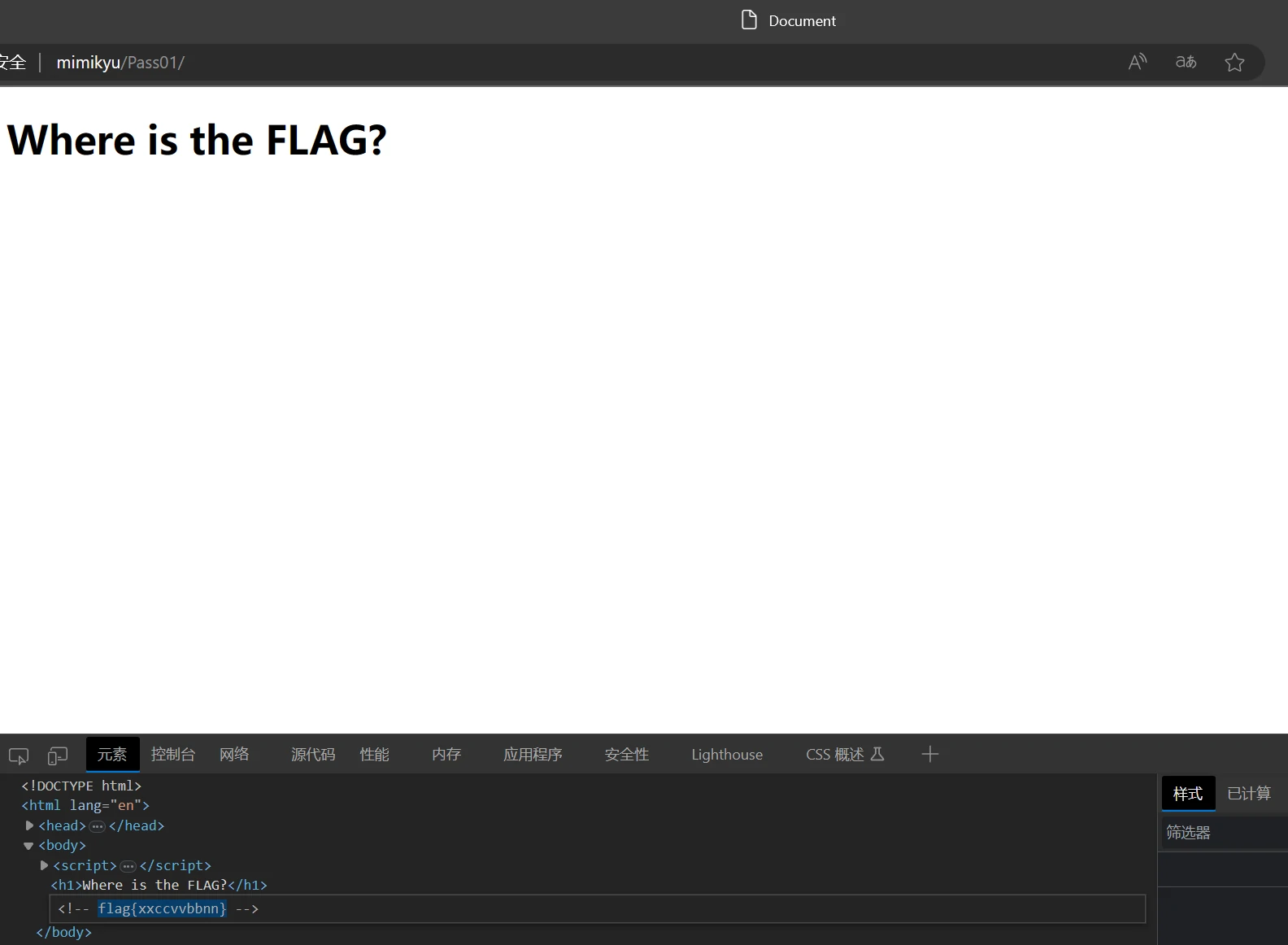

Pass01 Source

F12

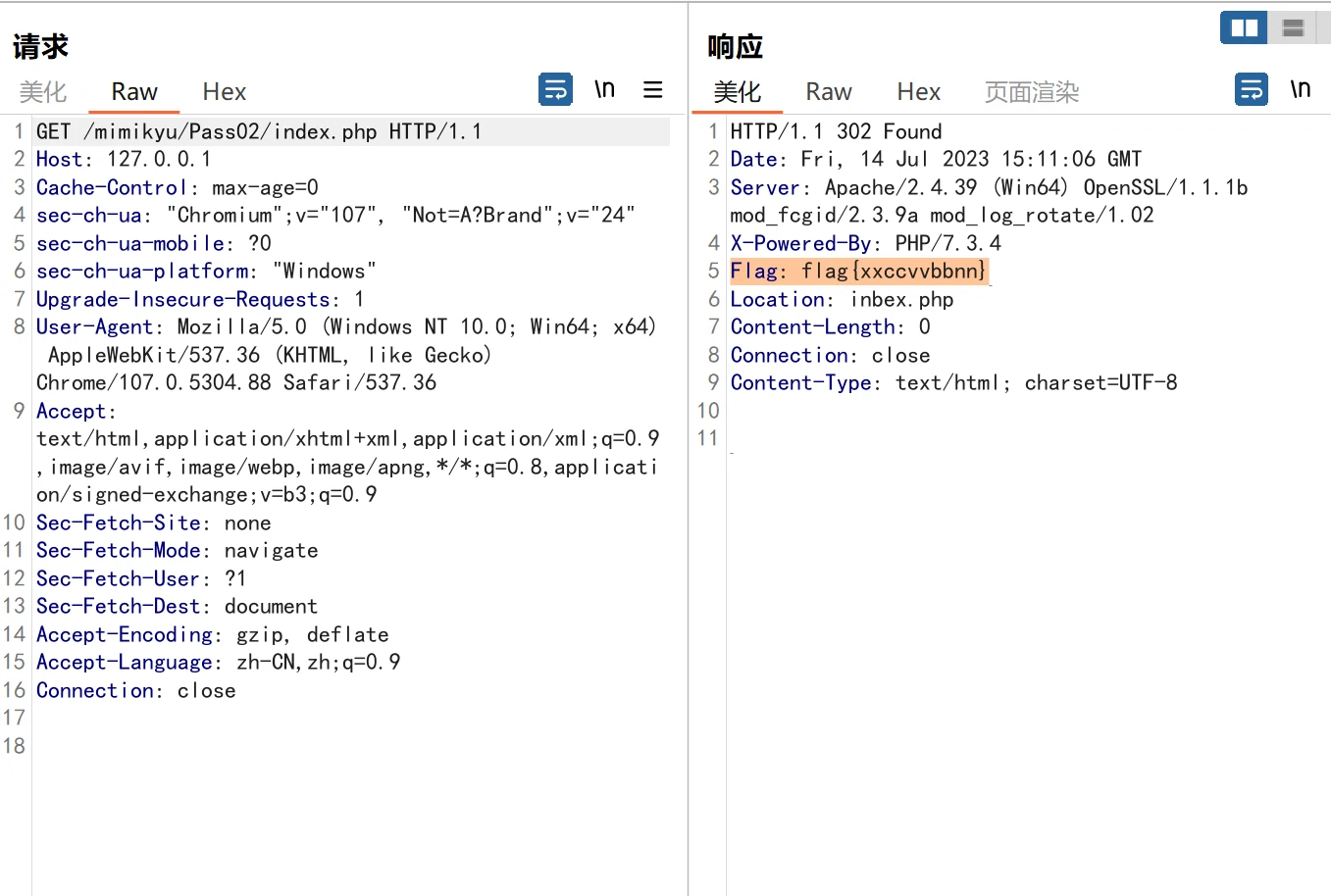

Pass02 Response

访问以后发现路径为/inbex.php,尝试访问/index.php,发现会302重定向,bp访问,看response中含有flag

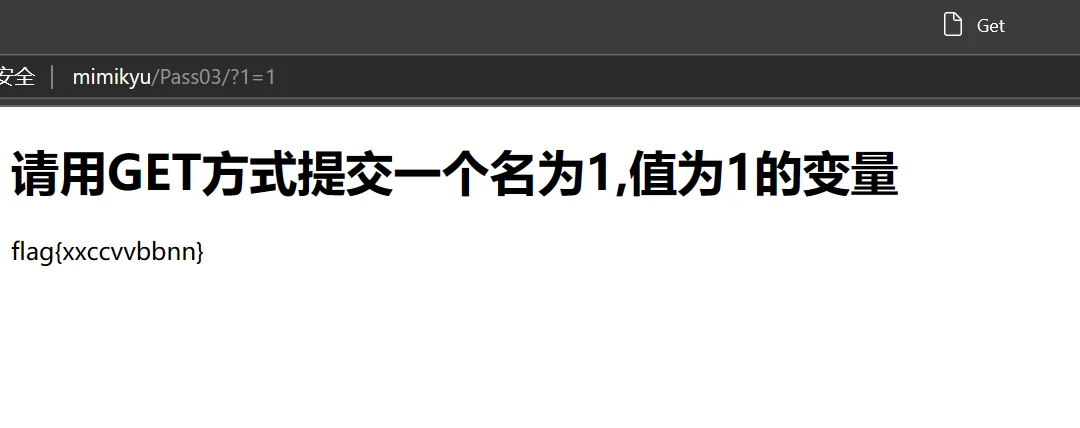

Pass03 Get

如提示

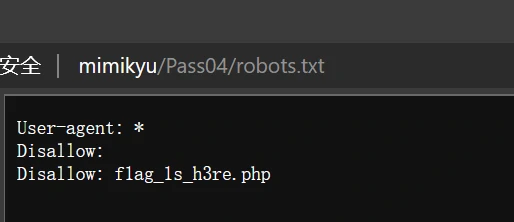

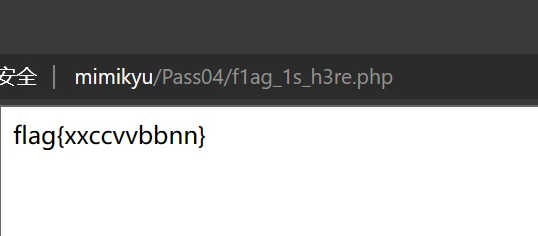

Pass04 Robots

访问robots.txt可以看到

访问所示路径

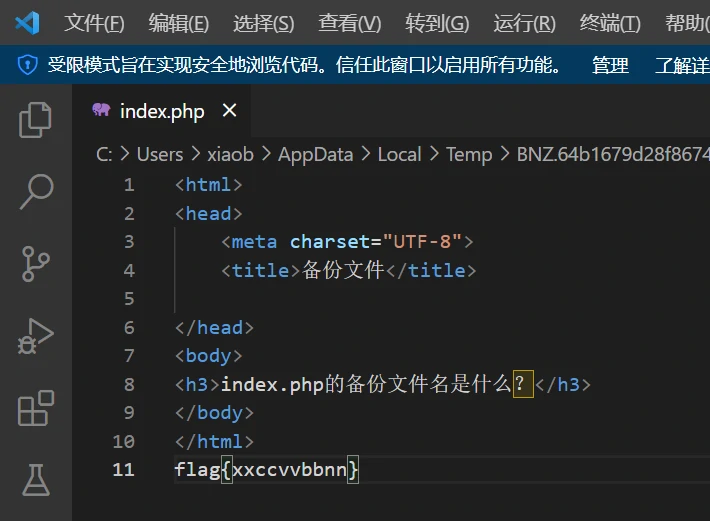

Pass05 Backup

备份文件组合尝试,最后试得www.zip

下载打开

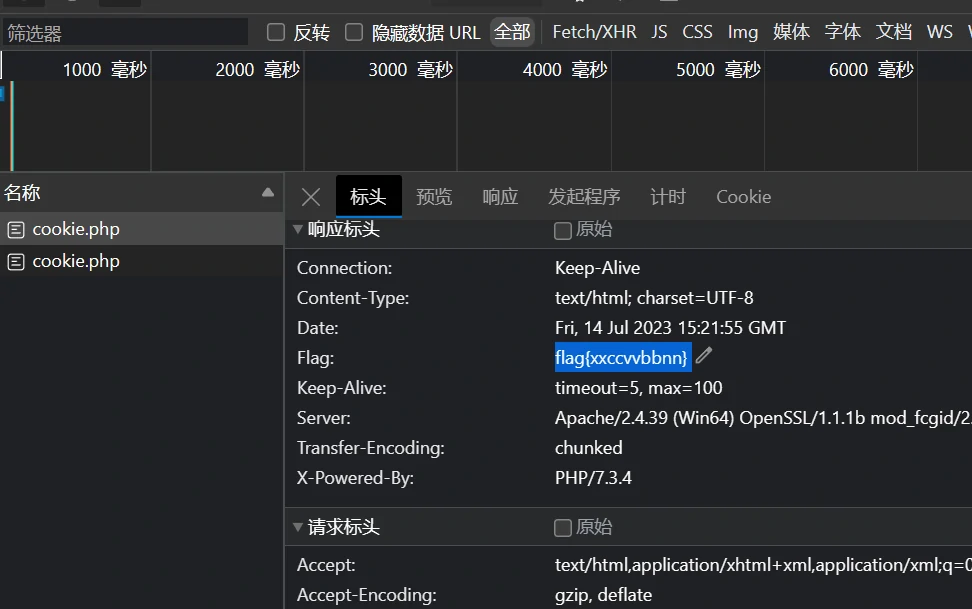

Pass06 Cookie

查看cookie,给了一个cookie.php,访问后看响应包

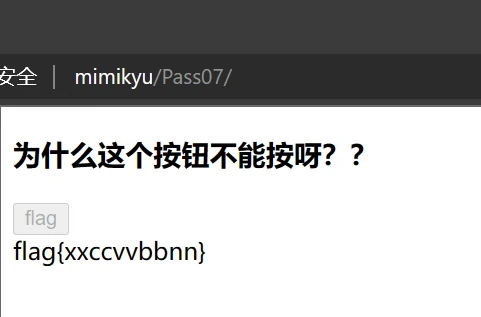

Pass07 HTML

F12修改disabled为enabled,点击按钮

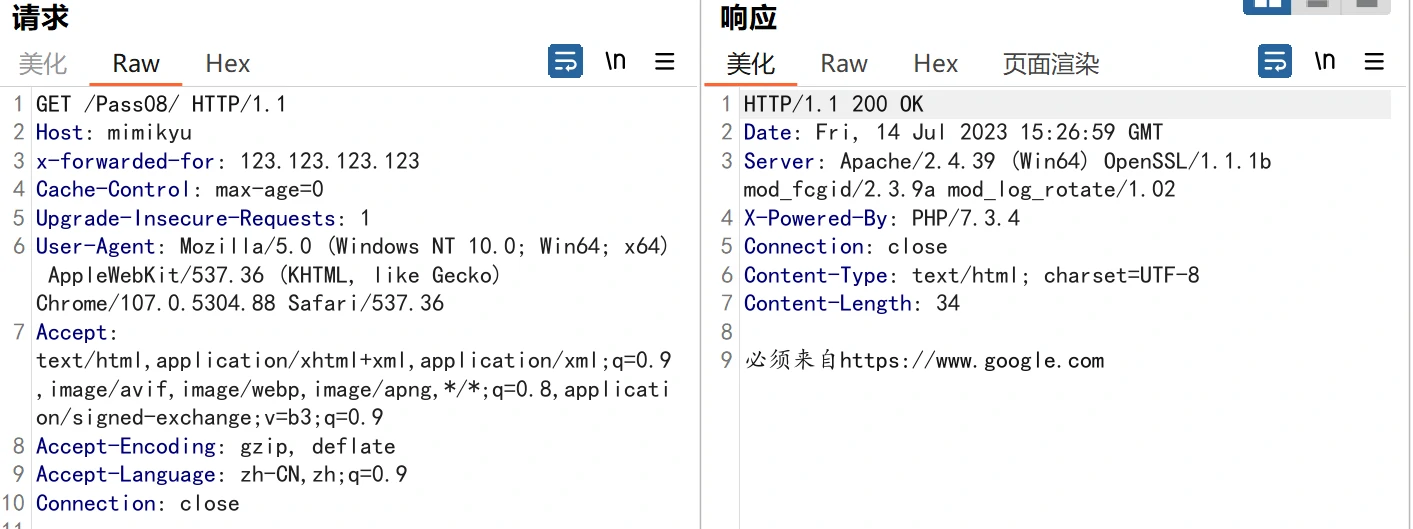

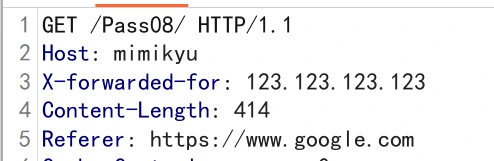

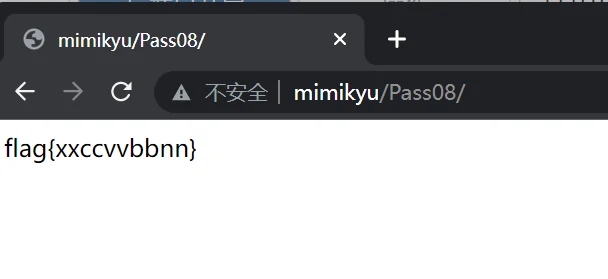

pass08 xff_referer

提示访问ip必须为特定,打开bp访问添加X-forwarded-for,值为特定,返回如图

伪造Referer为特定,返回flag

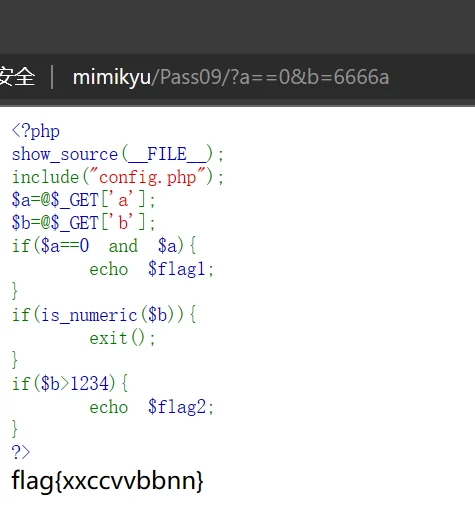

pass09 PHP

构造特定payload

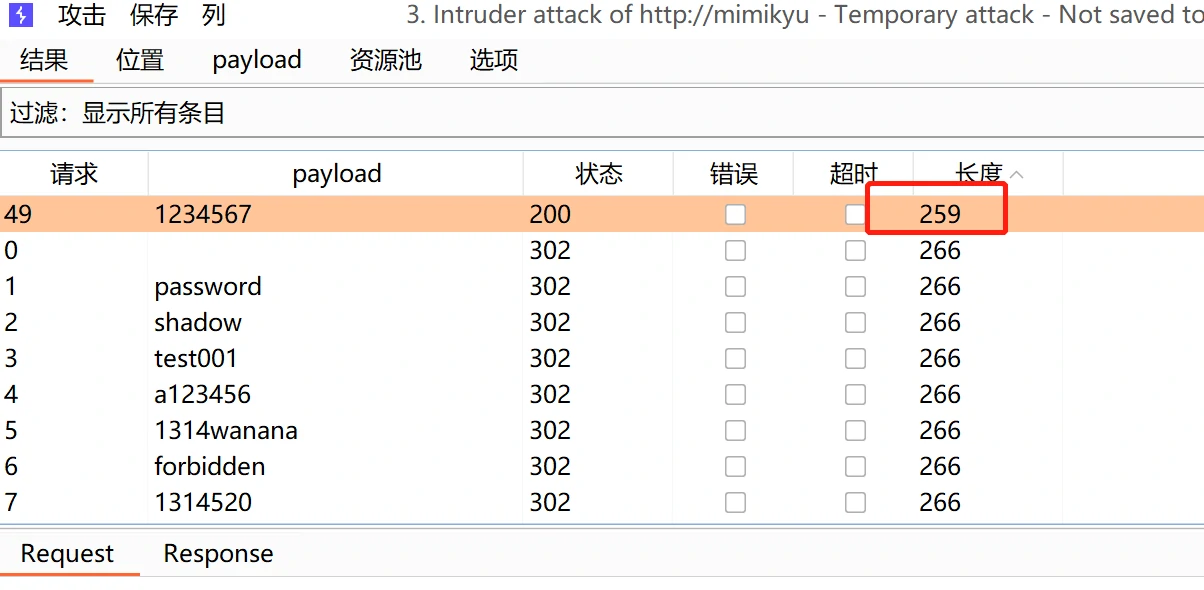

pass10 weak_auth

弱口令,直接用户名admin爆破

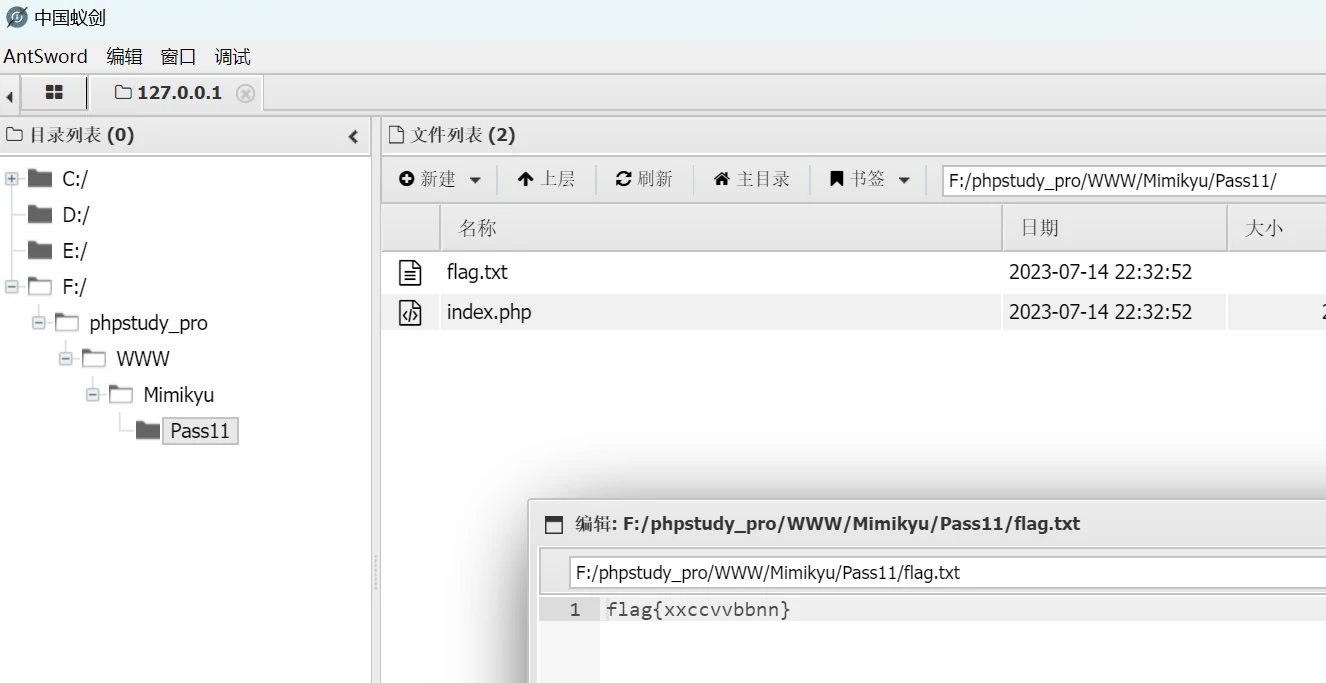

pass11 Webshell

提示webshell,尝试蚁剑连接

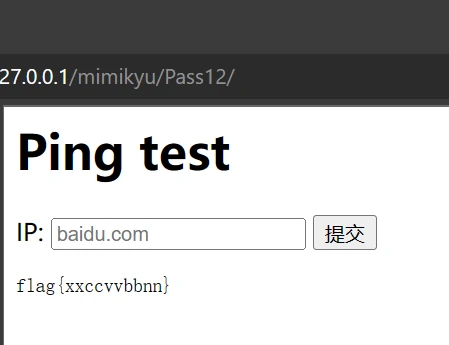

pass12 rce

命令执行,使用dir查看目录有flag.txt,直接type打开

注意:linux系统下查看目录命令ls,查看文件命令cat

Mimikyu靶场-Writeup

https://www.305871230.xyz/posts/4013293970/